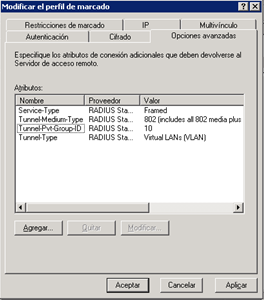

- 2 VLANs (vlan 10 i vlan 20)

- 2 SSIDs (alumnos y profesores)

- 2 grupos en el Active Directory (GrupoAlumnos y GrupoProfesores).

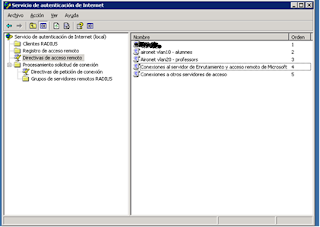

CONFIGURAR IAS WINDOWS 2003 Server

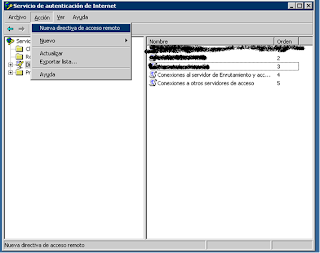

1. Abrimos el Servicio de autenticación de Internet

2. Agregamos todos los clientes RADIUS (en nuestro caso los APs) juntamente con su contraseña compartida.

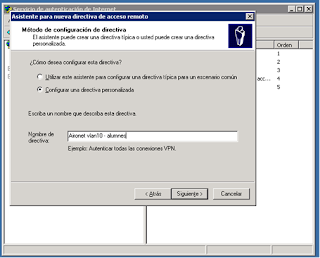

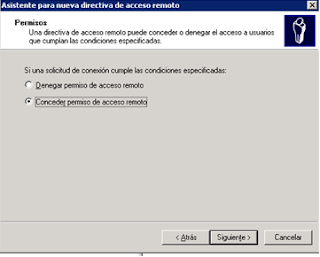

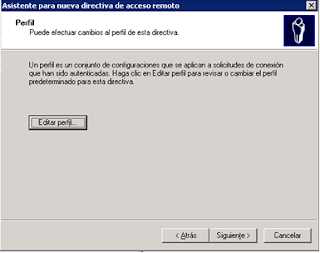

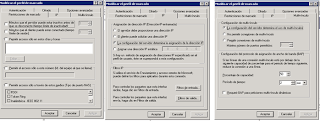

3. Creamos una “Nueva directiva de acceso remoto” para la VLAN de alumnos .

Creamos una directiva personalizada y le damos un nombre (Aironet vlan10 – alumnes)

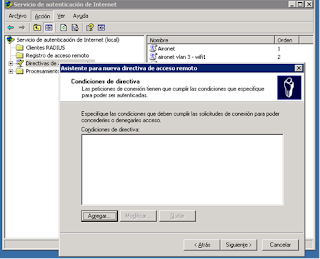

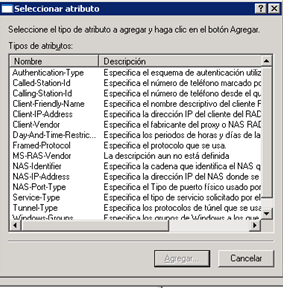

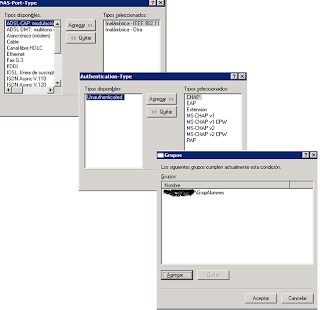

En condiciones de directiva, agregamos los siguientes atributos:

- Authentication Type

- Windows Group

- NAS-Port-Type

CONFIGURACIÓN DE LOS PUNTOS DE ACCESO CISCO AIRONET 1240 series

1. Creamos sub-interfaces, una por cada VLAN

ap(config)# interface FastEthernet0.10

ap(config-subif)#encapsulation dot1Q 10

ap(config-subif)#bridge-group 10

ap(config)# interface FastEthernet0.20

ap(config-subif)#encapsulation dot1Q 20

ap(config-subif)#bridge-group 20

ap(config)# interface Dot11Radio0.10

ap(config-subif)#encapsulation dot1Q 10

ap(config-subif)#bridge-group 10

ap(config)# interface Dot11Radio0.20

ap(config-subif)#encapsulation dot1Q 20

ap(config-subif)#bridge-group 20

2. Definimos las VLANs:

ap(config)#dot11 vlan-name alumnos vlan 10

ap(config)#dot11 vlan-name profesores vlan 20

3. Configuramos el servidor RADIUS que utilizaremos para la autenticación EAP:

ap(config)# aaa new-model

ap(config)# aaa group server radius SRV_RADIUS

ap(config-sg-radius)#server 10.10.0.26 auth-port 1812 acct-port 1813

ap(config)# aaa group server radius EAP_METHOD

ap(config-sg-radius)#server 10.10.0.26 auth-port 1812 acct-port 1813

ap(config)# aaa authentication login EAP_METHOD group SRV_RADIUS

ap(config)# radius-server host 10.10.0.26 auth-port 1812 acct-port 1813 key 7 14031F5934157828

ap(config)# radius-server vsa send authentication

4. Creamos los SSIDs y los asociamos con su VLAN, asignando el tipu de autenticación como WPA:

ap(config)# dot11 mbssid

ap(config)# dot11 ssid alumnos

ap(config-ssid)# vlan alumnos

ap(config-ssid)# authentication open eap EAP_METHOD

ap(config-ssid)# authentication key-management wpa

ap(config-ssid)# mbssid guest-mode

ap(config)# dot11 ssid profesores

ap(config-ssid)# vlan profesores

ap(config-ssid)# authentication open eap EAP_METHOD

ap(config-ssid)# authentication key-management wpa

ap(config-ssid)# mbssid guest-mode

5. Configuramo la encriptación que se utilizaré en cada VLAN (TKIP) i asociamos los SSIDs:

ap(config)# interface Dot11Radio0

ap(config-if)# encryption vlan alumnos mode ciphers tkip

ap(config-if)# encryption vlan profesores mode ciphers tkip

ap(config-if)# ssid alumnos

ap(config-if)# ssid profesores